搜索到

53

篇与

的结果

-

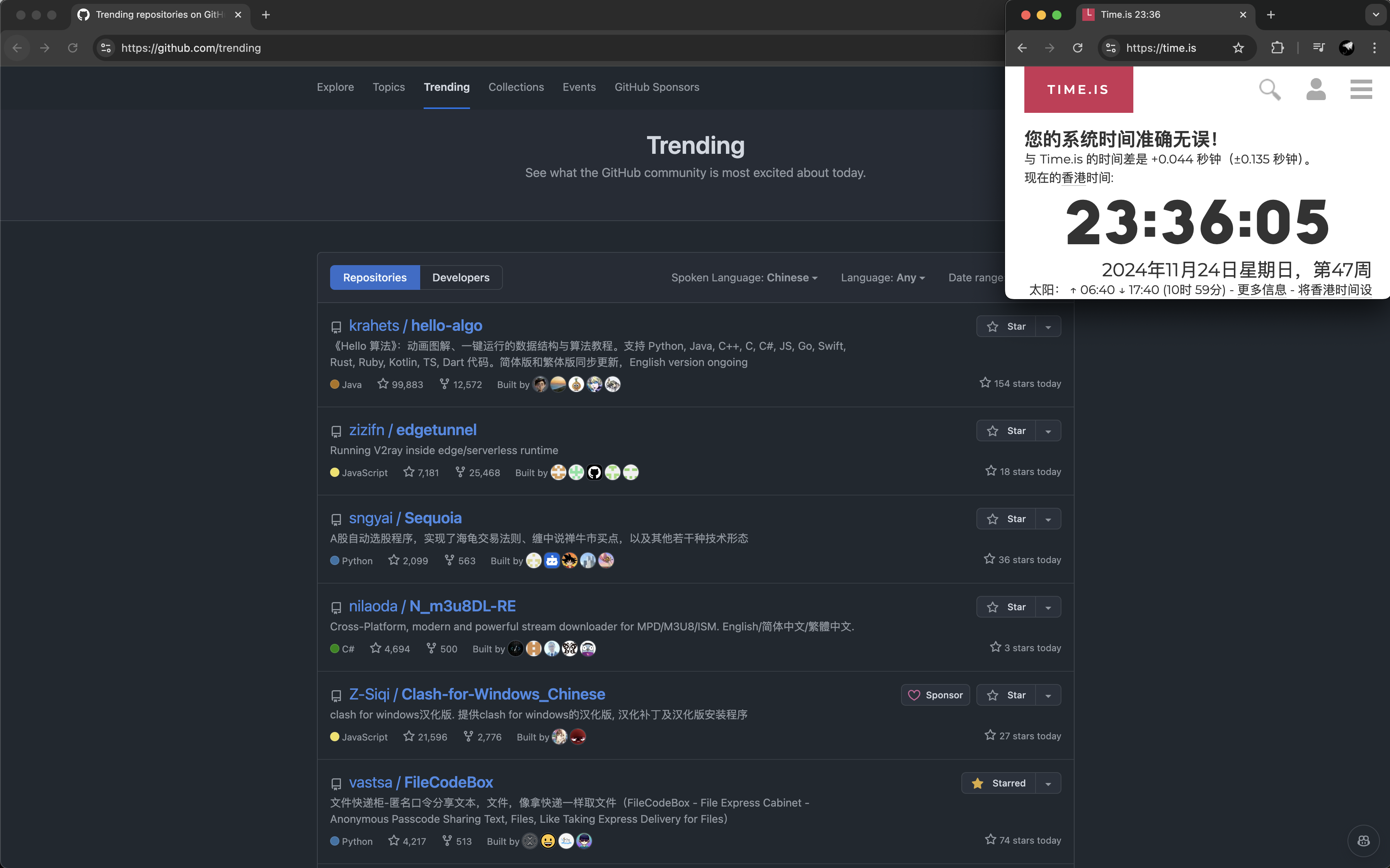

在 Django 中实现基于 JA3 指纹的反爬虫策略 好的,我需要帮助用户解决如何在Django框架中获取用户的JA3记录并用于反爬虫的问题。首先,我需要回顾JA3是什么。JA3是一种TLS指纹技术,通过分析客户端在TLS握手过程中发送的Client Hello报文中的特定字段生成唯一标识,用于识别客户端类型,如浏览器或爬虫工具。用户的需求是在Django应用中获取访问者的JA3指纹,并利用这些信息来识别和阻止爬虫。这涉及到几个关键步骤:如何在服务器端获取TLS握手信息:通常,TLS握手的信息(如加密套件、扩展列表等)是在建立连接时由客户端发送的,但默认情况下,Web服务器(如Nginx、Apache)或Django应用本身可能不会记录这些信息。因此,需要找到一种方法来捕获这些数据。解析JA3指纹:获取到Client Hello报文后,需要按照JA3的规范生成指纹。JA3指纹是通过拼接TLS版本、加密套件、扩展列表、椭圆曲线和签名算法等字段的哈希值生成的。集成到Django中间件:为了在Django中实现反爬,需要编写一个中间件(Middleware),在每个请求到达视图之前检查其JA3指纹,并根据预设规则进行拦截或记录。接下来,我需要思考每个步骤的具体实现方法:步骤1:获取TLS握手信息服务器配置:可能需要配置反向代理(如Nginx)或Web服务器来记录TLS握手的相关信息。例如,Nginx可以通过特定的模块或日志格式来记录这些数据。但这可能比较复杂,且需要服务器层面的支持。应用层捕获:另一种思路是在Django应用内部捕获TLS信息。但Django本身并不直接处理TLS握手,TLS通常在Web服务器或负载均衡器终止。因此,Django应用可能无法直接访问原始的Client Hello报文。这似乎是一个矛盾点。如果TLS终止在Nginx,Django应用无法直接获取TLS握手细节。因此,可能需要修改服务器配置,将相关的TLS信息通过HTTP头传递给Django应用。例如,Nginx可以设置自定义头,将JA3指纹计算后传递到后端。但是,如何让Nginx计算JA3指纹呢?JA3的计算需要解析Client Hello报文,这通常需要专门的工具或模块。可能现有的Nginx模块并不支持直接计算JA3,因此可能需要开发自定义模块或使用第三方解决方案,这显然增加了实现的复杂度。步骤2:生成JA3指纹假设服务器能够将TLS握手的信息传递给Django应用,那么需要按照JA3的算法生成指纹。JA3的生成步骤包括:收集TLS版本、加密套件列表、扩展列表、椭圆曲线列表、签名算法列表。将这些值按顺序拼接成字符串,用逗号分隔。对拼接后的字符串进行MD5哈希,生成32位的指纹。因此,在Django中需要接收这些参数,并按照上述步骤生成指纹。步骤3:中间件实现反爬在Django中间件中,可以访问请求对象,从中获取JA3指纹,并根据预设的规则(如黑名单、频率限制等)进行判断,决定是否拒绝请求或记录日志。然而,问题回到如何将JA3信息传递到Django应用。如果服务器无法传递这些信息,中间件将无法获取所需的JA3数据。因此,关键在于如何将TLS握手的信息从服务器传递到Django。可能的解决方案:使用支持JA3的反向代理:例如,使用ModSecurity或其他支持JA3的WAF(Web应用防火墙),在代理层计算JA3指纹,并通过HTTP头(如X-JA3-Fingerprint)传递给Django应用。Django中间件可以读取该头信息进行处理。自定义服务器模块:开发Nginx或Apache模块,计算JA3指纹并传递到后端。这需要较强的服务器端开发能力,可能不现实。使用第三方服务或中间件:例如,Cloudflare等CDN服务可能提供JA3指纹信息,可以通过其提供的头信息传递给后端应用。客户端JavaScript计算JA3:另一种思路是让客户端通过JavaScript计算JA3并发送到服务器,但这种方法不可靠,因为爬虫可以伪造或禁用JavaScript。显然,前几种方案需要服务器或基础设施的支持,而Django本身无法直接获取这些信息。因此,用户可能需要调整他们的服务器架构或使用特定的服务来获取JA3数据。总结可能的回答方向:解释在纯Django应用中直接获取JA3的困难,因为TLS在服务器层处理。提供替代方案,如使用支持JA3的反向代理或CDN,并将指纹传递到Django。指导如何配置服务器(如Nginx)记录必要的信息,并通过自定义头传递到Django。展示如何在Django中间件中处理接收到的JA3指纹,实现反爬逻辑。提及可能的局限性和注意事项,如JA3的隐私问题、指纹伪造的可能性等。需要确保回答既技术准确,又实际可行,同时考虑到用户可能的基础设施限制。可能还需要提供示例配置和代码片段,帮助用户具体实施。在 Django 框架中获取用户的 JA3 指纹并用于反爬虫,核心难点在于 TLS 握手信息由 Web 服务器(如 Nginx)处理,Django 应用层默认无法直接获取。以下是分步实现的思路和方案:1. 架构设计思路要实现 JA3 反爬,需在 网络层或反向代理层 捕获 TLS 指纹,再传递到 Django 应用。典型流程如下:Web 服务器层(如 Nginx)捕获 TLS 握手信息,计算 JA3 指纹。将 JA3 指纹通过 HTTP 头(如 X-JA3-Fingerprint)传递给 Django。Django 中间件 读取该头信息,根据规则拦截或记录请求。2. 实现步骤2.1 方案一:使用支持 JA3 的反向代理如果使用 Nginx 或 OpenResty,需借助第三方模块或工具生成 JA3 指纹。以下是基于 OpenResty(Nginx + Lua) 的示例:步骤 1: 安装 OpenResty 和 JA3 模块安装 OpenResty:官方指南集成 JA3 计算模块(如 lua-resty-ja3):# 下载 lua-resty-ja3 git clone https://github.com/cornerwall/lua-resty-ja3.git cp -r lua-resty-ja3/lib/resty/ja3.lua /usr/local/openresty/lualib/resty/步骤 2: 配置 Nginx 计算 JA3 指纹修改 Nginx 配置文件(nginx.conf):http { lua_package_path "/usr/local/openresty/lualib/?.lua;;"; init_by_lua_block { local ja3 = require "resty.ja3" ja3.init() } server { listen 443 ssl; server_name yourdomain.com; ssl_certificate /path/to/cert.pem; ssl_certificate_key /path/to/key.pem; location / { access_by_lua_block { local ja3 = require "resty.ja3" local fingerprint = ja3.get_ja3_hash() ngx.req.set_header("X-JA3-Fingerprint", fingerprint) } proxy_pass http://django_backend; proxy_set_header Host $host; proxy_set_header X-Real-IP $remote_addr; proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for; } } }步骤 3: Django 中间件处理 JA3 指纹创建 Django 中间件 middlewares.py:class JA3AntiSpiderMiddleware: def __init__(self, get_response): self.get_response = get_response # 定义合法的 JA3 指纹(例如 Chrome 浏览器的指纹) self.valid_ja3_hashes = { "a5a5a5a5a5a5a5a5a5a5a5a5a5a5a5a5", # 替换为实际指纹 } def __call__(self, request): ja3_hash = request.headers.get("X-JA3-Fingerprint", "") # 检查 JA3 是否合法 if ja3_hash not in self.valid_ja3_hashes: return HttpResponseForbidden("Access Denied: Invalid JA3 Fingerprint") return self.get_response(request)注册中间件到 settings.py:MIDDLEWARE = [ # ... 'yourapp.middlewares.JA3AntiSpiderMiddleware', ]2.2 方案二:使用 Cloudflare 等 CDN 传递 JA3如果网站部署在 Cloudflare,可以通过其提供的 JA3 指纹信息 直接获取:步骤 1: 启用 Cloudflare 的 JA3 头在 Cloudflare 控制面板中:进入 Rules → Transform Rules。创建新规则,添加 HTTP Request Header Modification:Header name: X-JA3-FingerprintValue: {ja3_hash}步骤 2: Django 中间件处理与方案一相同,直接读取 X-JA3-Fingerprint 头并验证。3. 验证与调试3.1 测试 JA3 头是否传递使用 curl 或浏览器访问网站,检查请求头:curl -I https://yourdomain.com -H "X-JA3-Fingerprint: abc123..."3.2 日志记录在中间件中添加日志,记录非法 JA3:import logging logger = logging.getLogger(__name__) class JA3AntiSpiderMiddleware: def __call__(self, request): ja3_hash = request.headers.get("X-JA3-Fingerprint", "") if ja3_hash not in self.valid_ja3_hashes: logger.warning(f"Blocked request with JA3: {ja3_hash}, IP: {request.META.get('REMOTE_ADDR')}") return HttpResponseForbidden("Access Denied")4. 注意事项动态更新合法指纹:定期更新 valid_ja3_hashes,匹配主流浏览器版本。隐私合规:记录 JA3 可能涉及隐私问题,需遵循 GDPR 等法规。绕过风险:高级爬虫可能伪造 JA3,需结合其他反爬手段(如 IP 限速、行为分析)。性能影响:Lua 模块可能增加服务器负载,需测试性能。5. 替代方案Fail2Ban:结合 Nginx 日志中的 JA3 信息,动态封禁 IP。机器学习模型:分析 JA3 指纹分布,识别异常客户端。总结在 Django 中实现 JA3 反爬,需依赖反向代理或 CDN 提供 JA3 指纹信息,再通过中间件拦截非法请求。优先推荐使用 OpenResty + lua-resty-ja3 或 Cloudflare 方案,确保基础设施支持 TLS 指纹的捕获和传递。

在 Django 中实现基于 JA3 指纹的反爬虫策略 好的,我需要帮助用户解决如何在Django框架中获取用户的JA3记录并用于反爬虫的问题。首先,我需要回顾JA3是什么。JA3是一种TLS指纹技术,通过分析客户端在TLS握手过程中发送的Client Hello报文中的特定字段生成唯一标识,用于识别客户端类型,如浏览器或爬虫工具。用户的需求是在Django应用中获取访问者的JA3指纹,并利用这些信息来识别和阻止爬虫。这涉及到几个关键步骤:如何在服务器端获取TLS握手信息:通常,TLS握手的信息(如加密套件、扩展列表等)是在建立连接时由客户端发送的,但默认情况下,Web服务器(如Nginx、Apache)或Django应用本身可能不会记录这些信息。因此,需要找到一种方法来捕获这些数据。解析JA3指纹:获取到Client Hello报文后,需要按照JA3的规范生成指纹。JA3指纹是通过拼接TLS版本、加密套件、扩展列表、椭圆曲线和签名算法等字段的哈希值生成的。集成到Django中间件:为了在Django中实现反爬,需要编写一个中间件(Middleware),在每个请求到达视图之前检查其JA3指纹,并根据预设规则进行拦截或记录。接下来,我需要思考每个步骤的具体实现方法:步骤1:获取TLS握手信息服务器配置:可能需要配置反向代理(如Nginx)或Web服务器来记录TLS握手的相关信息。例如,Nginx可以通过特定的模块或日志格式来记录这些数据。但这可能比较复杂,且需要服务器层面的支持。应用层捕获:另一种思路是在Django应用内部捕获TLS信息。但Django本身并不直接处理TLS握手,TLS通常在Web服务器或负载均衡器终止。因此,Django应用可能无法直接访问原始的Client Hello报文。这似乎是一个矛盾点。如果TLS终止在Nginx,Django应用无法直接获取TLS握手细节。因此,可能需要修改服务器配置,将相关的TLS信息通过HTTP头传递给Django应用。例如,Nginx可以设置自定义头,将JA3指纹计算后传递到后端。但是,如何让Nginx计算JA3指纹呢?JA3的计算需要解析Client Hello报文,这通常需要专门的工具或模块。可能现有的Nginx模块并不支持直接计算JA3,因此可能需要开发自定义模块或使用第三方解决方案,这显然增加了实现的复杂度。步骤2:生成JA3指纹假设服务器能够将TLS握手的信息传递给Django应用,那么需要按照JA3的算法生成指纹。JA3的生成步骤包括:收集TLS版本、加密套件列表、扩展列表、椭圆曲线列表、签名算法列表。将这些值按顺序拼接成字符串,用逗号分隔。对拼接后的字符串进行MD5哈希,生成32位的指纹。因此,在Django中需要接收这些参数,并按照上述步骤生成指纹。步骤3:中间件实现反爬在Django中间件中,可以访问请求对象,从中获取JA3指纹,并根据预设的规则(如黑名单、频率限制等)进行判断,决定是否拒绝请求或记录日志。然而,问题回到如何将JA3信息传递到Django应用。如果服务器无法传递这些信息,中间件将无法获取所需的JA3数据。因此,关键在于如何将TLS握手的信息从服务器传递到Django。可能的解决方案:使用支持JA3的反向代理:例如,使用ModSecurity或其他支持JA3的WAF(Web应用防火墙),在代理层计算JA3指纹,并通过HTTP头(如X-JA3-Fingerprint)传递给Django应用。Django中间件可以读取该头信息进行处理。自定义服务器模块:开发Nginx或Apache模块,计算JA3指纹并传递到后端。这需要较强的服务器端开发能力,可能不现实。使用第三方服务或中间件:例如,Cloudflare等CDN服务可能提供JA3指纹信息,可以通过其提供的头信息传递给后端应用。客户端JavaScript计算JA3:另一种思路是让客户端通过JavaScript计算JA3并发送到服务器,但这种方法不可靠,因为爬虫可以伪造或禁用JavaScript。显然,前几种方案需要服务器或基础设施的支持,而Django本身无法直接获取这些信息。因此,用户可能需要调整他们的服务器架构或使用特定的服务来获取JA3数据。总结可能的回答方向:解释在纯Django应用中直接获取JA3的困难,因为TLS在服务器层处理。提供替代方案,如使用支持JA3的反向代理或CDN,并将指纹传递到Django。指导如何配置服务器(如Nginx)记录必要的信息,并通过自定义头传递到Django。展示如何在Django中间件中处理接收到的JA3指纹,实现反爬逻辑。提及可能的局限性和注意事项,如JA3的隐私问题、指纹伪造的可能性等。需要确保回答既技术准确,又实际可行,同时考虑到用户可能的基础设施限制。可能还需要提供示例配置和代码片段,帮助用户具体实施。在 Django 框架中获取用户的 JA3 指纹并用于反爬虫,核心难点在于 TLS 握手信息由 Web 服务器(如 Nginx)处理,Django 应用层默认无法直接获取。以下是分步实现的思路和方案:1. 架构设计思路要实现 JA3 反爬,需在 网络层或反向代理层 捕获 TLS 指纹,再传递到 Django 应用。典型流程如下:Web 服务器层(如 Nginx)捕获 TLS 握手信息,计算 JA3 指纹。将 JA3 指纹通过 HTTP 头(如 X-JA3-Fingerprint)传递给 Django。Django 中间件 读取该头信息,根据规则拦截或记录请求。2. 实现步骤2.1 方案一:使用支持 JA3 的反向代理如果使用 Nginx 或 OpenResty,需借助第三方模块或工具生成 JA3 指纹。以下是基于 OpenResty(Nginx + Lua) 的示例:步骤 1: 安装 OpenResty 和 JA3 模块安装 OpenResty:官方指南集成 JA3 计算模块(如 lua-resty-ja3):# 下载 lua-resty-ja3 git clone https://github.com/cornerwall/lua-resty-ja3.git cp -r lua-resty-ja3/lib/resty/ja3.lua /usr/local/openresty/lualib/resty/步骤 2: 配置 Nginx 计算 JA3 指纹修改 Nginx 配置文件(nginx.conf):http { lua_package_path "/usr/local/openresty/lualib/?.lua;;"; init_by_lua_block { local ja3 = require "resty.ja3" ja3.init() } server { listen 443 ssl; server_name yourdomain.com; ssl_certificate /path/to/cert.pem; ssl_certificate_key /path/to/key.pem; location / { access_by_lua_block { local ja3 = require "resty.ja3" local fingerprint = ja3.get_ja3_hash() ngx.req.set_header("X-JA3-Fingerprint", fingerprint) } proxy_pass http://django_backend; proxy_set_header Host $host; proxy_set_header X-Real-IP $remote_addr; proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for; } } }步骤 3: Django 中间件处理 JA3 指纹创建 Django 中间件 middlewares.py:class JA3AntiSpiderMiddleware: def __init__(self, get_response): self.get_response = get_response # 定义合法的 JA3 指纹(例如 Chrome 浏览器的指纹) self.valid_ja3_hashes = { "a5a5a5a5a5a5a5a5a5a5a5a5a5a5a5a5", # 替换为实际指纹 } def __call__(self, request): ja3_hash = request.headers.get("X-JA3-Fingerprint", "") # 检查 JA3 是否合法 if ja3_hash not in self.valid_ja3_hashes: return HttpResponseForbidden("Access Denied: Invalid JA3 Fingerprint") return self.get_response(request)注册中间件到 settings.py:MIDDLEWARE = [ # ... 'yourapp.middlewares.JA3AntiSpiderMiddleware', ]2.2 方案二:使用 Cloudflare 等 CDN 传递 JA3如果网站部署在 Cloudflare,可以通过其提供的 JA3 指纹信息 直接获取:步骤 1: 启用 Cloudflare 的 JA3 头在 Cloudflare 控制面板中:进入 Rules → Transform Rules。创建新规则,添加 HTTP Request Header Modification:Header name: X-JA3-FingerprintValue: {ja3_hash}步骤 2: Django 中间件处理与方案一相同,直接读取 X-JA3-Fingerprint 头并验证。3. 验证与调试3.1 测试 JA3 头是否传递使用 curl 或浏览器访问网站,检查请求头:curl -I https://yourdomain.com -H "X-JA3-Fingerprint: abc123..."3.2 日志记录在中间件中添加日志,记录非法 JA3:import logging logger = logging.getLogger(__name__) class JA3AntiSpiderMiddleware: def __call__(self, request): ja3_hash = request.headers.get("X-JA3-Fingerprint", "") if ja3_hash not in self.valid_ja3_hashes: logger.warning(f"Blocked request with JA3: {ja3_hash}, IP: {request.META.get('REMOTE_ADDR')}") return HttpResponseForbidden("Access Denied")4. 注意事项动态更新合法指纹:定期更新 valid_ja3_hashes,匹配主流浏览器版本。隐私合规:记录 JA3 可能涉及隐私问题,需遵循 GDPR 等法规。绕过风险:高级爬虫可能伪造 JA3,需结合其他反爬手段(如 IP 限速、行为分析)。性能影响:Lua 模块可能增加服务器负载,需测试性能。5. 替代方案Fail2Ban:结合 Nginx 日志中的 JA3 信息,动态封禁 IP。机器学习模型:分析 JA3 指纹分布,识别异常客户端。总结在 Django 中实现 JA3 反爬,需依赖反向代理或 CDN 提供 JA3 指纹信息,再通过中间件拦截非法请求。优先推荐使用 OpenResty + lua-resty-ja3 或 Cloudflare 方案,确保基础设施支持 TLS 指纹的捕获和传递。 -

-

根据日期对mysql数据分组之后查询每个日期中的不同状态的数量 要根据日期对MySQL中的数据进行分组,并查询每个日期中不同状态的数量,可以使用COUNT和CASE语句结合GROUP BY语句。以下是一个示例查询,它将根据create_at字段的日期进行分组,并计算每个日期中不同status的数量:SELECT DATE(create_at) AS date, COUNT(case WHEN `status`=0 then `status` END) as status0Count, COUNT(case WHEN `status`=1 then `status` END) as status1Count, COUNT(case WHEN `status`=2 then `status` END) as status2Count FROM your_table GROUP BY date;在这个查询中,DATE(create_at)用于将create_at字段转换为日期格式(忽略时间部分),然后按这个日期进行分组。COUNT(case WHEN status=0 then status END)等语句用于计算每个日期中status为0、1、2的记录数量。请将your_table替换为你的实际表名,并根据你的实际情况调整status的值和数量

根据日期对mysql数据分组之后查询每个日期中的不同状态的数量 要根据日期对MySQL中的数据进行分组,并查询每个日期中不同状态的数量,可以使用COUNT和CASE语句结合GROUP BY语句。以下是一个示例查询,它将根据create_at字段的日期进行分组,并计算每个日期中不同status的数量:SELECT DATE(create_at) AS date, COUNT(case WHEN `status`=0 then `status` END) as status0Count, COUNT(case WHEN `status`=1 then `status` END) as status1Count, COUNT(case WHEN `status`=2 then `status` END) as status2Count FROM your_table GROUP BY date;在这个查询中,DATE(create_at)用于将create_at字段转换为日期格式(忽略时间部分),然后按这个日期进行分组。COUNT(case WHEN status=0 then status END)等语句用于计算每个日期中status为0、1、2的记录数量。请将your_table替换为你的实际表名,并根据你的实际情况调整status的值和数量 -

-

为什么我打开一些网站会提示:将此站点作为应用安装,我的网站要怎么样才可以和他一样 要使您的网站在用户访问时出现“将此站点作为应用安装”的提示,您需要为网站添加一个名为“manifest.json”的文件。这个文件包含了网站的基本信息,如名称、图标等。以下是一个简单的manifest.json文件示例:{ "name": "您的网站名字", "short_name": "简短名字", "description": "网站描述", "start_url": "/", "display": "standalone", "background_color": "#ffffff", "theme_color": "#000000", "icons": [ { "src": "icon-192x192.png", "sizes": "192x192", "type": "image/png" }, { "src": "icon-512x512.png", "sizes": "512x512", "type": "image/png" } ] }将这个文件保存为“manifest.json”,并将其放在您网站的根目录中。接下来,您需要在网站的HTML文件中的标签内添加以下代码,以引用manifest.json文件:<link rel="manifest" href="/manifest.json">完成以上步骤后,当用户访问您的网站时,他们的浏览器将显示“将此站点作为应用安装”的提示。如果提示没有出现,可以尝试以下方法进行排查:确保manifest.json文件正确放置在网站根目录中。确保HTML文件的标签内正确引用了manifest.json文件。清除浏览器缓存并刷新网页。有时浏览器会缓存旧的网页内容,导致更新不及时。使用浏览器的开发者工具检查是否有错误。在Chrome浏览器中,可以按F12打开开发者工具,然后点击“应用”选项卡,查看“清单”部分是否有错误提示。如果问题仍然存在,请提供更多关于您的网站的详细信息,例如使用的框架、浏览器类型等。这将有助于我为您提供更具体的解决方案。

为什么我打开一些网站会提示:将此站点作为应用安装,我的网站要怎么样才可以和他一样 要使您的网站在用户访问时出现“将此站点作为应用安装”的提示,您需要为网站添加一个名为“manifest.json”的文件。这个文件包含了网站的基本信息,如名称、图标等。以下是一个简单的manifest.json文件示例:{ "name": "您的网站名字", "short_name": "简短名字", "description": "网站描述", "start_url": "/", "display": "standalone", "background_color": "#ffffff", "theme_color": "#000000", "icons": [ { "src": "icon-192x192.png", "sizes": "192x192", "type": "image/png" }, { "src": "icon-512x512.png", "sizes": "512x512", "type": "image/png" } ] }将这个文件保存为“manifest.json”,并将其放在您网站的根目录中。接下来,您需要在网站的HTML文件中的标签内添加以下代码,以引用manifest.json文件:<link rel="manifest" href="/manifest.json">完成以上步骤后,当用户访问您的网站时,他们的浏览器将显示“将此站点作为应用安装”的提示。如果提示没有出现,可以尝试以下方法进行排查:确保manifest.json文件正确放置在网站根目录中。确保HTML文件的标签内正确引用了manifest.json文件。清除浏览器缓存并刷新网页。有时浏览器会缓存旧的网页内容,导致更新不及时。使用浏览器的开发者工具检查是否有错误。在Chrome浏览器中,可以按F12打开开发者工具,然后点击“应用”选项卡,查看“清单”部分是否有错误提示。如果问题仍然存在,请提供更多关于您的网站的详细信息,例如使用的框架、浏览器类型等。这将有助于我为您提供更具体的解决方案。 -

ios点击输入框屏幕自动放大 H5页面,ios点击input框,输入内容时,页面会自动放大,且失焦后需手动放小。解决:width=device-width:表示宽度是设备屏幕的宽度height=device-height:表示高度是设备屏幕的高度initial-scale - 初始的缩放比例minimum-scale - 允许用户缩放到的最小比例maximum-scale - 允许用户缩放到的最大比例user-scalable - 用户是否可以手动缩放作者:前端伏地魔链接:https://www.jianshu.com/p/fe40f8c46120来源:简书著作权归作者所有。商业转载请联系作者获得授权,非商业转载请注明出处。

ios点击输入框屏幕自动放大 H5页面,ios点击input框,输入内容时,页面会自动放大,且失焦后需手动放小。解决:width=device-width:表示宽度是设备屏幕的宽度height=device-height:表示高度是设备屏幕的高度initial-scale - 初始的缩放比例minimum-scale - 允许用户缩放到的最小比例maximum-scale - 允许用户缩放到的最大比例user-scalable - 用户是否可以手动缩放作者:前端伏地魔链接:https://www.jianshu.com/p/fe40f8c46120来源:简书著作权归作者所有。商业转载请联系作者获得授权,非商业转载请注明出处。 -